Synchronisieren von Benutzerkonten mit Microsoft 365 - Modern Authentication: Unterschied zwischen den Versionen

| [unmarkierte Version] | [gesichtete Version] |

Bmeyn (Diskussion | Beiträge) |

|||

| (29 dazwischenliegende Versionen von 6 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

| − | {{Verzeichnisdienste_Einleitung|Microsoft 365-Mandanten|Microsoft 365}} | + | {{Verzeichnisdienste_Einleitung|Microsoft 365-Mandanten|Microsoft 365|{{#ev:youtube|https://youtu.be/bl6e8FByp5g|350|right|''Tech Tipp: Vorbereitung des Microsoft 365 Mandanten und Benutzersynchronisation''}}|<br/>In unserem Tech-Tipp-Video werden die wesentlichen Konfigurationsschritte in diesem Artikel nachvollzogen.}} |

| − | |||

== Voraussetzungen, Empfehlungen und Einschränkungen == | == Voraussetzungen, Empfehlungen und Einschränkungen == | ||

* Für eine bestmögliche Benutzererfahrung sollte dem von MailStore Server benutzten Zertifikat von allen Clients und Webbrowsern vertraut werden. Es wird empfohlen, ein von einer vertrauenswürdigen Zertifizierungsstelle signiertes Zertifikat oder [[Verwendung_von_Lets_Encrypt_Zertifikaten|Let's Encrypt Zertifikate]] zu verwenden. | * Für eine bestmögliche Benutzererfahrung sollte dem von MailStore Server benutzten Zertifikat von allen Clients und Webbrowsern vertraut werden. Es wird empfohlen, ein von einer vertrauenswürdigen Zertifizierungsstelle signiertes Zertifikat oder [[Verwendung_von_Lets_Encrypt_Zertifikaten|Let's Encrypt Zertifikate]] zu verwenden. | ||

| + | * Wenn Sie bisher E-Mails aus Exchange archiviert und Benutzer aus einem Active Directory synchronisiert haben, folgen Sie bitte dem Artikel [[Umstellung der Archivierung von Microsoft Exchange Server auf Microsoft 365]]. | ||

* Wenn sich Benutzer von außerhalb des Firmennetzwerks ohne VPN über den [[Zugriff_über_die_MailStore_Client-Software|MailStore Client]], das [[Zugriff_über_die_Microsoft_Outlook-Integration|MailStore Outlook-Addin]] oder den [[Zugriff_über_MailStore_Web_Access|Web Access]] an MailStore Server anmelden sollen, müssen die in diesem Artikel beschriebenen URIs auch im Internet per DNS aufgelöst werden können und gegebenenfalls Port-Weiterleitungsregeln zum MailStore Server-Computer auf der Firewall oder dem Router eingerichtet werden. | * Wenn sich Benutzer von außerhalb des Firmennetzwerks ohne VPN über den [[Zugriff_über_die_MailStore_Client-Software|MailStore Client]], das [[Zugriff_über_die_Microsoft_Outlook-Integration|MailStore Outlook-Addin]] oder den [[Zugriff_über_MailStore_Web_Access|Web Access]] an MailStore Server anmelden sollen, müssen die in diesem Artikel beschriebenen URIs auch im Internet per DNS aufgelöst werden können und gegebenenfalls Port-Weiterleitungsregeln zum MailStore Server-Computer auf der Firewall oder dem Router eingerichtet werden. | ||

* Erfolgt die Anmeldung an MailStore Server über Microsoft 365, ist der [[Zugriff_über_MailStore_integrierten_IMAP-Server|Zugriff auf das Archiv mittels IMAP]] aus technischen Gründen nicht möglich. | * Erfolgt die Anmeldung an MailStore Server über Microsoft 365, ist der [[Zugriff_über_MailStore_integrierten_IMAP-Server|Zugriff auf das Archiv mittels IMAP]] aus technischen Gründen nicht möglich. | ||

| − | * MailStore Server unterstützt die | + | * MailStore Server unterstützt die Synchronisation von Benutzerkonten mit der globalen Microsoft Cloud ''Microsoft 365'' und ''Office 365, betrieben von 21Vianet''. Weitere Clouds wie GCC, GCC High oder DoD werden nicht unterstützt. Im nachfolgenden Artikel wird der Einfachheit halber ausschließlich die Bezeichnung ''Microsoft 365'' verwendet. |

== Verbinden von MailStore Server und Microsoft 365 == | == Verbinden von MailStore Server und Microsoft 365 == | ||

| − | Um Benutzerinformationen aus Microsoft 365 zu synchronisieren, muss MailStore Server zunächst mit Ihrem Microsoft 365-Mandanten verbunden werden und die notwendigen Berechtigungen zugewiesen bekommen. Dabei nutzt Microsoft 365 | + | Um Benutzerinformationen aus Microsoft 365 zu synchronisieren, muss MailStore Server zunächst mit Ihrem Microsoft 365-Mandanten verbunden werden und die notwendigen Berechtigungen zugewiesen bekommen. Dabei nutzt Microsoft 365 Microsoft Entra ID als Verzeichnisdienst. Jedem Microsoft 365-Mandanten entspricht ein Microsoft Entra ID-Mandant, in welchem seine Benutzerinformationen gespeichert werden. |

| − | === Registrierung von MailStore Server als App in | + | === Registrierung von MailStore Server als App in Microsoft Entra ID === |

| − | Durch die Registrierung erhält MailStore Server eine Identität innerhalb von | + | Durch die Registrierung erhält MailStore Server eine Identität innerhalb von Microsoft Entra ID, die die Authentifizierung gegenüber den Mandantendiensten und die Nutzung ihrer Ressourcen ermöglicht. |

| − | * Melden Sie sich als globaler Administrator für Ihren Microsoft 365-Mandanten im [https://portal.azure.com | + | * Melden Sie sich als globaler Administrator für Ihren Microsoft 365-Mandanten im [https://portal.azure.com Microsoft Entra ID Portal] an.<br/>Das Microsoft Entra ID Portal für ''Office 365, betrieben von 21Vianet'' [https://portal.azure.cn/#view/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/~/Overview ist hier zu erreichen]. |

| − | * Wählen Sie im Navigationsmenü (☰) die Option '' | + | * Wählen Sie im Navigationsmenü (☰) die Option ''Microsoft Entra ID''. |

* Wählen Sie in der folgenden Ansicht im Navigationsmenü links in der Sektion ''Verwalten'' die Option ''App-Registrierungen''. | * Wählen Sie in der folgenden Ansicht im Navigationsmenü links in der Sektion ''Verwalten'' die Option ''App-Registrierungen''. | ||

* Wählen Sie ''Neue Registrierung''. Die Ansicht ''Anwendung registrieren'' wird angezeigt. | * Wählen Sie ''Neue Registrierung''. Die Ansicht ''Anwendung registrieren'' wird angezeigt. | ||

| Zeile 18: | Zeile 18: | ||

* Alle weiteren Einstellungen auf der Seite können in ihren Voreinstellungen belassen werden. | * Alle weiteren Einstellungen auf der Seite können in ihren Voreinstellungen belassen werden. | ||

* Klicken Sie auf ''Registrieren''. Wenn die Registrierung erfolgreich war, gelangen Sie auf die Übersichtsseite der neu registrierten App. | * Klicken Sie auf ''Registrieren''. Wenn die Registrierung erfolgreich war, gelangen Sie auf die Übersichtsseite der neu registrierten App. | ||

| − | Die hier angezeigte ''Anwendungs-ID (Client)'' identifiziert MailStore Server innerhalb Ihres | + | Die hier angezeigte ''Anwendungs-ID (Client)'' identifiziert MailStore Server innerhalb Ihres Microsoft Entra ID-Mandanten und muss zusammen mit dessen ''Verzeichnis-ID (Mandant)'' als Nächstes in MailStore Server eingetragen werden. Lassen Sie die Übersichtsseite der App daher für die folgenden Schritte im Browser geöffnet. |

| + | |||

=== Erstellen von Anmeldeinformationen in MailStore Server === | === Erstellen von Anmeldeinformationen in MailStore Server === | ||

| − | Anmeldeinformationen für Microsoft 365 bestehen aus den eben erstellten IDs und einem Geheimnis, mit dem MailStore Server seine Identität gegenüber | + | Anmeldeinformationen für Microsoft 365 bestehen aus den eben erstellten IDs und einem Geheimnis, mit dem MailStore Server seine Identität gegenüber Microsoft Entra ID ausweist. Microsoft empfiehlt die Verwendung von Zertifikaten als Geheimnis zur Identifizierung einer App in Microsoft Entra ID. Ein solches Zertifikat wird beim Erstellen von Anmeldeinformationen automatisch von MailStore Server erzeugt, kann aber auch nachträglich erneut generiert werden. |

| − | {{Verzeichnisdienste_Aufrufen|Microsoft 365 (Modern Authentication)|Microsoft 365 sync 01.png}} | + | {{Verzeichnisdienste_Aufrufen|Microsoft 365 (Modern Authentication) oder Microsoft 365 operated by 21Vianet (Modern Authentication)|Microsoft 365 sync 01.png}} |

* Klicken Sie im Bereich ''Verbindung'' auf die Schaltfläche (…) neben der Dropdown-Liste ''Anmeldeinformationen''. | * Klicken Sie im Bereich ''Verbindung'' auf die Schaltfläche (…) neben der Dropdown-Liste ''Anmeldeinformationen''. | ||

* Klicken Sie im nun angezeigten Dialog ''Anmeldeinformationsverwaltung'' auf ''Erstellen…'' | * Klicken Sie im nun angezeigten Dialog ''Anmeldeinformationsverwaltung'' auf ''Erstellen…'' | ||

| − | * Tragen Sie im angezeigten Dialog '' | + | * Tragen Sie im angezeigten Dialog ''Microsoft Entra ID-Anwendungsanmeldeinformationen'' folgende Informationen im Bereich ''Einstellungen'' ein: |

** '''Name'''<br> Ein aussagekräftiger Anzeigename für die Anmeldeinformationen, z.B. der Ihres Microsoft 365-Mandanten. | ** '''Name'''<br> Ein aussagekräftiger Anzeigename für die Anmeldeinformationen, z.B. der Ihres Microsoft 365-Mandanten. | ||

| − | ** '''Anwendungs-ID (Client)'''<br> Der Wert des entsprechenden Feldes, den Sie aus der im Browser geöffneten Übersichtsseite der App in | + | ** '''Anwendungs-ID (Client)'''<br> Der Wert des entsprechenden Feldes, den Sie aus der im Browser geöffneten Übersichtsseite der App in Microsoft Entra ID kopieren können. |

| − | ** '''Verzeichnis-ID (Mandant)'''<br> Der Wert des entsprechenden Feldes, den Sie aus der im Browser geöffneten Übersichtsseite der App in | + | ** '''Verzeichnis-ID (Mandant)'''<br> Der Wert des entsprechenden Feldes, den Sie aus der im Browser geöffneten Übersichtsseite der App in Microsoft Entra ID kopieren können. |

[[Datei:Microsoft 365 cred 01.png|center|347px]] | [[Datei:Microsoft 365 cred 01.png|center|347px]] | ||

* Klicken Sie im Bereich ''Authentifizierung'' auf die Dropdown-Schaltfläche neben dem Textfeld ''Zertifikat'' und wählen Sie ''Zertifikat herunterladen''. Speichern Sie das Zertifikat auf Ihrer Festplatte. | * Klicken Sie im Bereich ''Authentifizierung'' auf die Dropdown-Schaltfläche neben dem Textfeld ''Zertifikat'' und wählen Sie ''Zertifikat herunterladen''. Speichern Sie das Zertifikat auf Ihrer Festplatte. | ||

| Zeile 35: | Zeile 36: | ||

* Die neu erstellten Anmeldeinformationen sind jetzt in der entsprechenden Dropdown-Liste voreingestellt. | * Die neu erstellten Anmeldeinformationen sind jetzt in der entsprechenden Dropdown-Liste voreingestellt. | ||

| − | === Bekanntmachen der Anmeldeinformationen in | + | === Bekanntmachen der Anmeldeinformationen in Microsoft Entra ID === |

| − | Damit | + | Damit Microsoft Entra ID die Identität von MailStore Server überprüfen kann, muss das erstellte Zertifikat in Microsoft Entra ID bekannt gemacht werden. |

| − | * Wechseln Sie in das noch geöffnete Browser-Fenster mit der Übersichtsseite der App in | + | * Wechseln Sie in das noch geöffnete Browser-Fenster mit der Übersichtsseite der App in Microsoft Entra ID. |

* Wählen Sie im Navigationsmenü links in der Sektion ''Verwalten'' die Option ''Zertifikate & Geheimnisse''. | * Wählen Sie im Navigationsmenü links in der Sektion ''Verwalten'' die Option ''Zertifikate & Geheimnisse''. | ||

| − | * Wählen Sie im Bereich ''Zertifikate'' die Schaltfläche ''Zertifikat hochladen''. Wählen Sie die zuvor gespeicherte Zertifikatsdatei aus und laden Sie sie durch Klicken auf ''Hinzufügen'' in | + | * Wählen Sie im Bereich ''Zertifikate'' die Schaltfläche ''Zertifikat hochladen''. Wählen Sie die zuvor gespeicherte Zertifikatsdatei aus und laden Sie sie durch Klicken auf ''Hinzufügen'' in Microsoft Entra ID hoch. |

* Wenn das Hochladen erfolgreich war, werden der Fingerabdruck des hochgeladenen Zertifikats und sein Start- und Ablaufdatum in der Zertifikatsliste angezeigt. Sie können Fingerabdruck und Ablaufdatum mit den in der MailStore Anmeldeinformationsverwaltung hinterlegten Daten vergleichen, um sicherzugehen, dass Sie das korrekte Zertifikat hochgeladenen haben. | * Wenn das Hochladen erfolgreich war, werden der Fingerabdruck des hochgeladenen Zertifikats und sein Start- und Ablaufdatum in der Zertifikatsliste angezeigt. Sie können Fingerabdruck und Ablaufdatum mit den in der MailStore Anmeldeinformationsverwaltung hinterlegten Daten vergleichen, um sicherzugehen, dass Sie das korrekte Zertifikat hochgeladenen haben. | ||

| − | === Konfigurieren der App-Authentifizierung in | + | === Konfigurieren der App-Authentifizierung in Microsoft Entra ID === |

| − | Damit | + | Damit Microsoft Entra ID MailStore Server das Ergebnis einer Benutzerauthentifizierungsanfrage mitteilen kann, muss Microsoft Entra ID der Endpunkt mitgeteilt werden, auf dem MailStore Server die Authentifizierungsantworten erwartet, der sogenannte ''Umleitungs-URI''. |

* Wählen Sie im geöffneten Browser-Fenster im Navigationsmenü links in der Sektion ''Verwalten'' die Option ''Authentifizierung''. | * Wählen Sie im geöffneten Browser-Fenster im Navigationsmenü links in der Sektion ''Verwalten'' die Option ''Authentifizierung''. | ||

* Wählen Sie im Bereich ''Plattformkonfiguration'' die Schaltfläche ''Plattform hinzufügen''. | * Wählen Sie im Bereich ''Plattformkonfiguration'' die Schaltfläche ''Plattform hinzufügen''. | ||

* Wählen Sie auf der Menüseite ''Plattform konfigurieren'' im Bereich ''Webanwendungen'' die Option ''Web''. | * Wählen Sie auf der Menüseite ''Plattform konfigurieren'' im Bereich ''Webanwendungen'' die Option ''Web''. | ||

| + | * Setzen Sie im Bereich ''Implizite Gewährung'' die Option ''ID-Token''. | ||

* Tragen Sie in das Feld ''Umleitungs-URI'' einen URI in Format (ohne die Klammern) | * Tragen Sie in das Feld ''Umleitungs-URI'' einen URI in Format (ohne die Klammern) | ||

*: <code>https://<fqdn>[:<port>]/oidc/signin</code> | *: <code>https://<fqdn>[:<port>]/oidc/signin</code> | ||

| Zeile 53: | Zeile 55: | ||

*: '''FQDN'''<br/>Der vollständige DNS-Name, engl. Fully Qualified Domain Name (FQDN), Ihres MailStore Servers, bestehend aus dem Rechnernamen und der DNS-Domäne, z.B. <code>mailstore.example.com</code>. Dieser muss von allen Clients, von denen aus sich Benutzer an MailStore Server anmelden sollen, auflösbar sein. | *: '''FQDN'''<br/>Der vollständige DNS-Name, engl. Fully Qualified Domain Name (FQDN), Ihres MailStore Servers, bestehend aus dem Rechnernamen und der DNS-Domäne, z.B. <code>mailstore.example.com</code>. Dieser muss von allen Clients, von denen aus sich Benutzer an MailStore Server anmelden sollen, auflösbar sein. | ||

*: '''Port'''<br/>Der TCP-Port des MailStore Web Access (standardmäßig <code>8462</code>). Dieser muss mit dem in der [[MailStore Server Dienst-Konfiguration#Dienste|MailStore Server Dienst-Konfiguration]] in der Sektion ''Basiskonfiguration > Netzwerkeinstellungen > Dienste > MailStore Web Access / Outlook Add-in (HTTPS)'' konfigurierten Port übereinstimmen. Der TCP-Port muss nur angegeben werden, wenn dieser vom Standardport des HTTPS-Protokolls (<code>443</code>) abweicht. | *: '''Port'''<br/>Der TCP-Port des MailStore Web Access (standardmäßig <code>8462</code>). Dieser muss mit dem in der [[MailStore Server Dienst-Konfiguration#Dienste|MailStore Server Dienst-Konfiguration]] in der Sektion ''Basiskonfiguration > Netzwerkeinstellungen > Dienste > MailStore Web Access / Outlook Add-in (HTTPS)'' konfigurierten Port übereinstimmen. Der TCP-Port muss nur angegeben werden, wenn dieser vom Standardport des HTTPS-Protokolls (<code>443</code>) abweicht. | ||

| − | *: '''/oidc/signin'''<br/>An diesem Endpunkt erwartet MailStore Server die Authentifizierungsantworten von | + | *: '''/oidc/signin'''<br/>An diesem Endpunkt erwartet MailStore Server die Authentifizierungsantworten von Microsoft Entra ID. Dieser Pfad muss exakt so am Ende des Umleitungs-URIs stehen. |

| − | + | * Das Feld ''Abmelde-URL'' bleibt frei. | |

| + | * Klicken Sie auf ''Konfigurieren'', um die Konfiguration der App-Authentifizierung in Microsoft Entra ID abzuschließen. | ||

| + | <div class="resp-table"> | ||

| + | {| class="wikitable" style="font-size: 85%;" | ||

|+ Beispiele für gültige Umleitungs-URIs | |+ Beispiele für gültige Umleitungs-URIs | ||

|- | |- | ||

| − | ! | + | ! style="width:70px;" | Produkt |

| − | ! style="width: | + | ! style="width:70px;" | FQDN |

| − | ! style="width: | + | ! style="width:40px;" | Port |

! Resultierender Umleitungs-URI | ! Resultierender Umleitungs-URI | ||

|- | |- | ||

| − | | align="center"| | + | | align="center"| MailStore Server |

| − | | align="center"| example.com | + | | align="center"| mailstore.example.com |

| align="center"| 8462 | | align="center"| 8462 | ||

| <code><nowiki>https://mailstore.example.com:8462/oidc/signin</nowiki></code><br/><br/>Umleitungs-URI mit vollständigem DNS-Namen und MailStore Web Access Standardport | | <code><nowiki>https://mailstore.example.com:8462/oidc/signin</nowiki></code><br/><br/>Umleitungs-URI mit vollständigem DNS-Namen und MailStore Web Access Standardport | ||

|- | |- | ||

| − | | align="center"| | + | | align="center"| MailStore Server |

| − | | align="center"| example.com | + | | align="center"| mailstore.example.com |

| align="center"| 443 | | align="center"| 443 | ||

| <code><nowiki>https://mailstore.example.com/oidc/signin</nowiki></code><br/><br/>Wird der HTTPS-Standardport 443 für den MailStore Web Access oder als Quellport einer Firewall-Port-Weiterleitungsregel verwendet, kann die Portangabe im Umleitungs-URI entfallen. | | <code><nowiki>https://mailstore.example.com/oidc/signin</nowiki></code><br/><br/>Wird der HTTPS-Standardport 443 für den MailStore Web Access oder als Quellport einer Firewall-Port-Weiterleitungsregel verwendet, kann die Portangabe im Umleitungs-URI entfallen. | ||

| + | |- | ||

| + | | align="center"| MailStore SPE | ||

| + | | align="center"| archive.example.com | ||

| + | | align="center"| 443 | ||

| + | | <code><nowiki>https://archive.example.com/<instanceid>/oidc/signin</nowiki></code><br/><br/>Die ''instanceid'' der Instanz ist Teil der Umleitungs-URI. | ||

|- | |- | ||

|} | |} | ||

| + | </div> | ||

:: <p class="msnote">'''Hinweis:''' Bitte beachten Sie, dass beim Umleitungs-URI die Groß- und Kleinschreibung relevant ist (case-sensitive). Beachten Sie auch nochmals die Hinweise in der Sektion [[#Voraussetzungen, Empfehlungen und Einschränkungen|Voraussetzungen, Empfehlungen und Einschränkungen]] zur Erreichbarkeit des Umleitungs-URI.</p> | :: <p class="msnote">'''Hinweis:''' Bitte beachten Sie, dass beim Umleitungs-URI die Groß- und Kleinschreibung relevant ist (case-sensitive). Beachten Sie auch nochmals die Hinweise in der Sektion [[#Voraussetzungen, Empfehlungen und Einschränkungen|Voraussetzungen, Empfehlungen und Einschränkungen]] zur Erreichbarkeit des Umleitungs-URI.</p> | ||

| − | |||

| − | |||

| − | |||

=== Konfigurieren des Umleitungs-URIs in MailStore Server === | === Konfigurieren des Umleitungs-URIs in MailStore Server === | ||

Damit MailStore Server den Umleitungs-URI anfragenden Clients mitteilen kann, muss dieser auch dort konfiguriert werden. | Damit MailStore Server den Umleitungs-URI anfragenden Clients mitteilen kann, muss dieser auch dort konfiguriert werden. | ||

* Wechseln Sie dazu wieder auf die Seite ''Verzeichnisdienste'' im MailStore Client. | * Wechseln Sie dazu wieder auf die Seite ''Verzeichnisdienste'' im MailStore Client. | ||

| − | * Tragen Sie dort den Umleitungs-URI in das entsprechende Feld im Bereich ''Authentifizierung'' ein. Kopieren Sie hierzu einfach den zuvor konfigurierten Wert aus | + | * Tragen Sie dort den Umleitungs-URI in das entsprechende Feld im Bereich ''Authentifizierung'' ein. Kopieren Sie hierzu einfach den zuvor konfigurierten Wert aus Microsoft Entra ID im Browser. |

[[Datei:Microsoft 365 sync 02.png|center|450px]] | [[Datei:Microsoft 365 sync 02.png|center|450px]] | ||

| − | === Konfigurieren der API-Berechtigungen in | + | === Konfigurieren der API-Berechtigungen in Microsoft Entra ID === |

| − | Als letzten Schritt müssen MailStore Server noch die entsprechenden Berechtigungen erteilt werden, um Benutzer mit | + | Als letzten Schritt müssen MailStore Server noch die entsprechenden Berechtigungen erteilt werden, um Benutzer mit Microsoft Entra ID synchronisieren und E-Mails archivieren zu dürfen. |

| − | * Wechseln Sie wieder zu | + | * Wechseln Sie wieder zu Microsoft Entra ID im noch geöffneten Browser-Fenster. |

* Wählen Sie dort im Navigationsmenü links in der Sektion ''Verwalten'' die Option ''API-Berechtigungen''. | * Wählen Sie dort im Navigationsmenü links in der Sektion ''Verwalten'' die Option ''API-Berechtigungen''. | ||

* Wählen Sie im Bereich ''Konfigurierte Berechtigungen'' die Schaltfläche ''Berechtigung hinzufügen''. | * Wählen Sie im Bereich ''Konfigurierte Berechtigungen'' die Schaltfläche ''Berechtigung hinzufügen''. | ||

| Zeile 94: | Zeile 102: | ||

* Die Berechtigungen werden aktualisiert und die Berechtigung ''Directory.Read.All'' erscheint in der Liste der API-Berechtigungen unter ''Microsoft Graph''. | * Die Berechtigungen werden aktualisiert und die Berechtigung ''Directory.Read.All'' erscheint in der Liste der API-Berechtigungen unter ''Microsoft Graph''. | ||

* Wählen Sie im Bereich ''Konfigurierte Berechtigungen'' erneut die Schaltfläche ''Berechtigung hinzufügen''. | * Wählen Sie im Bereich ''Konfigurierte Berechtigungen'' erneut die Schaltfläche ''Berechtigung hinzufügen''. | ||

| − | * Wählen Sie auf der Menüseite ''API-Berechtigungen anfordern'' | + | * Wählen Sie auf der Menüseite ''API-Berechtigungen anfordern'' den Eintrag ''Von meiner Organisation verwendete APIs'' aus. |

| + | * Suchen Sie nach ''Office 365 Exchange Online'' und klicken Sie auf den entsprechenden Eintrag. | ||

* Wählen Sie die Option ''Anwendungsberechtigungen''. | * Wählen Sie die Option ''Anwendungsberechtigungen''. | ||

* Aktivieren Sie im Bereich ''Berechtigungen auswählen'' die Berechtigung ''full_access_as_app''. | * Aktivieren Sie im Bereich ''Berechtigungen auswählen'' die Berechtigung ''full_access_as_app''. | ||

| Zeile 102: | Zeile 111: | ||

* Bestätigen Sie den nachfolgenden Hinweis mit ''Ja''. | * Bestätigen Sie den nachfolgenden Hinweis mit ''Ja''. | ||

* Der Status der erteilten Berechtigungen wird auf ''Gewährt für "<Ihr Mandantenname>"'' aktualisiert. | * Der Status der erteilten Berechtigungen wird auf ''Gewährt für "<Ihr Mandantenname>"'' aktualisiert. | ||

| − | Damit ist die Einrichtung der Verbindung von MailStore Server zu Microsoft 365 in | + | Damit ist die Einrichtung der Verbindung von MailStore Server zu Microsoft 365 in Microsoft Entra ID abgeschlossen. Sie können sich vom Ihrem Microsoft Entra ID-Mandanten abmelden und das Browser-Fenster schließen. Wechseln Sie wieder auf die Seite ''Verzeichnisdienste'' im MailStore Client, alle weiteren Konfigurationsschritte erfolgen dort. |

| + | |||

=== Synchronisierung der Benutzerdatenbank === | === Synchronisierung der Benutzerdatenbank === | ||

Nachdem Sie die Verbindungseinstellungen wie oben beschrieben angegeben haben, können Sie in diesem Abschnitt Filterkriterien für die Synchronisierung mit Microsoft 365 festlegen. | Nachdem Sie die Verbindungseinstellungen wie oben beschrieben angegeben haben, können Sie in diesem Abschnitt Filterkriterien für die Synchronisierung mit Microsoft 365 festlegen. | ||

* '''Nur Benutzer mit Microsoft Exchange Online Lizenz synchronisieren'''<br/>Hierdurch werden bei der Synchronisierung nur Microsoft 365-Benutzerkonten mit zugewiesener Microsoft Exchange Online Lizenz berücksichtigt. | * '''Nur Benutzer mit Microsoft Exchange Online Lizenz synchronisieren'''<br/>Hierdurch werden bei der Synchronisierung nur Microsoft 365-Benutzerkonten mit zugewiesener Microsoft Exchange Online Lizenz berücksichtigt. | ||

* '''Nur aktivierte Benutzer synchronisieren'''<br/>Hierdurch werden bei der Synchronisierung nur Microsoft 365-Benutzerkonten berücksichtigt, deren Anmeldung an Microsoft 365 nicht blockiert wurde. | * '''Nur aktivierte Benutzer synchronisieren'''<br/>Hierdurch werden bei der Synchronisierung nur Microsoft 365-Benutzerkonten berücksichtigt, deren Anmeldung an Microsoft 365 nicht blockiert wurde. | ||

| − | * '''Nur diese Gruppen'''<br/>Wählen Sie eine oder mehrere Microsoft 365- | + | * '''Nur diese Gruppen'''<br/>Wählen Sie eine oder mehrere Microsoft 365-Sicherheitsgruppen aus, wenn Sie nur deren Mitglieder als MailStore Server-Benutzer anlegen wollen. Dadurch lässt sich verhindern, dass bestimmte Benutzer nach MailStore Server synchronisiert werden. |

{{Verzeichnisdienste_Optionen|Microsoft 365-Mandanten}} | {{Verzeichnisdienste_Optionen|Microsoft 365-Mandanten}} | ||

| Zeile 113: | Zeile 123: | ||

{{Verzeichnisdienste_Synchronisierung_durchfuehren|Microsoft 365-Mandanten}} | {{Verzeichnisdienste_Synchronisierung_durchfuehren|Microsoft 365-Mandanten}} | ||

[[Datei:Office365_sync_02.png|center|450px]] | [[Datei:Office365_sync_02.png|center|450px]] | ||

| + | {{Verzeichnisdienste Authentifizierung testen}} | ||

| + | |||

| + | == Aktualisieren der Anmeldeinformationen == | ||

| + | Das von MailStore erzeugte Zertifikat zur Anmeldung an Microsoft Entra ID ist 825 Tage lang gültig. Damit die Benutzersynchronisierung und die Archivierung auch im Anschluss funktioniert, muss das Zertifikat vor Ablauf der Gültigkeit aktualisiert werden. | ||

| + | |||

| + | MailStore Server wird 28 Tage vor Ablauf der Gültigkeit Hinweise sowohl auf dem Dashboard als auch im [[Jobs#Vorlagen|Statusbericht]] anzeigen. Das Ablaufdatum kann außerdem über das [[Administration_API_-_Function_Reference#GetCredentials|GetCredentials API-Kommando]] abgefragt werden. | ||

| + | |||

| + | Zur Aktualisierung gehen Sie wie folgt vor: | ||

| + | |||

| + | === Aktualisieren von Anmeldeinformationen in MailStore Server === | ||

| + | |||

| + | * Melden Sie sich als MailStore Server-Administrator über den MailStore Client an. | ||

| + | * Klicken Sie auf ''Verwaltung'' > ''Benutzer und Archive'' > ''Verzeichnisdienste''. | ||

| + | *Stellen Sie sicher, dass im Bereich ''Integration'' der Verzeichnisdienste-Typ ''Microsoft 365 (Modern Authentication)'' oder ''Microsoft 365 operated by 21Vianet (Modern Authentication)'' ausgewählt ist. | ||

| + | [[File:Microsoft 365 sync 01.png|center|347px]] | ||

| + | * Klicken Sie im Bereich ''Verbindung'' auf die Schaltfläche (…) neben der Dropdown-Liste ''Anmeldeinformationen''. | ||

| + | * Wählen Sie im nun angezeigten Dialog ''Anmeldeinformationsverwaltung'' auf das bisher verwendete Anmeldeinformationsobjekt und klicken Sie auf ''Bearbeiten..''. | ||

| + | : [[File:Microsoft 365 cred 02.png|center|347px]] | ||

| + | * Klicken Sie im Bereich ''Authentifizierung'' auf die Dropdown-Schaltfläche neben dem Textfeld ''Zertifikat'' und wählen Sie ''Zertifikat erzeugen...''. | ||

| + | * Bestätigen Sie den Vorgang. | ||

| + | * Klicken Sie im Bereich ''Authentifizierung'' auf die Dropdown-Schaltfläche neben dem Textfeld ''Zertifikat'' und wählen Sie ''Zertifikat herunterladen''. Speichern Sie das Zertifikat auf Ihrer Festplatte. | ||

| + | * Bestätigen Sie Ihre Änderungen durch Klicken auf ''OK''. | ||

| + | * Verlassen Sie die ''Anmeldeinformationsverwaltung'' durch Klicken auf ''Übernehmen''. | ||

| + | * Die neu erstellten Anmeldeinformationen sind jetzt in der entsprechenden Dropdown-Liste voreingestellt. | ||

| + | |||

| + | === Aktualisieren der Anmeldeinformationen in Microsoft Entra ID === | ||

| + | |||

| + | * Melden Sie sich als globaler Administrator für Ihren Microsoft 365-Mandanten im [https://portal.azure.com Microsoft Entra ID Portal] an.<br/>Das Microsoft Entra ID Portal für ''Office 365, betrieben von 21Vianet'' [https://portal.azure.cn/#view/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/~/Overview ist hier zu erreichen]. | ||

| + | * Wählen Sie im Navigationsmenü (☰) die Option ''Microsoft Entra ID''. | ||

| + | * Wählen Sie in der folgenden Ansicht im Navigationsmenü links in der Sektion ''Verwalten'' die Option ''App-Registrierungen''. | ||

| + | * Wählen Sie die bisher von MailStore verwendete Anwendung aus. | ||

| + | * Wählen Sie im Navigationsmenü links in der Sektion ''Verwalten'' die Option ''Zertifikate & Geheimnisse''. | ||

| + | * Wählen Sie im Bereich ''Zertifikate'' die Schaltfläche ''Zertifikat hochladen''. Wählen Sie die zuvor gespeicherte Zertifikatsdatei aus und laden Sie sie durch Klicken auf ''Hinzufügen'' in Microsoft Entra ID hoch. | ||

| + | * Wenn das Hochladen erfolgreich war, werden der Fingerabdruck des hochgeladenen Zertifikats und sein Start- und Ablaufdatum in der Zertifikatsliste angezeigt. Sie können Fingerabdruck und Ablaufdatum mit den in der MailStore Anmeldeinformationsverwaltung hinterlegten Daten vergleichen, um sicherzugehen, dass Sie das korrekte Zertifikat hochgeladenen haben. | ||

| + | * Das bisher verwendete Zertifikat kann aus der Liste entfernt werden. | ||

| − | |||

[[de:Synchronisieren_von_Benutzerkonten_mit_Microsoft_365_(Modern_Authentication)]] | [[de:Synchronisieren_von_Benutzerkonten_mit_Microsoft_365_(Modern_Authentication)]] | ||

[[en:Synchronizing_User_Accounts_with_Microsoft_365_(Modern_Authentication)]] | [[en:Synchronizing_User_Accounts_with_Microsoft_365_(Modern_Authentication)]] | ||

Aktuelle Version vom 27. März 2024, 14:46 Uhr

Neben der manuellen Anlage von Benutzern (diese wird im Kapitel Verwalten von Benutzern beschrieben), kann MailStore Server seine interne Benutzerdatenbank auch mit dem Microsoft 365-Mandanten Ihres Unternehmens abgleichen.

Bei der Synchronisierung werden Benutzerinformationen, wie z.B. Benutzernamen und E-Mail-Adressen, aus dem Microsoft 365-Mandanten in die MailStore Server-Benutzerdatenbank kopiert. Dadurch können sich z.B. Benutzer mit ihren Microsoft 365-Zugangsdaten auch an MailStore Server anmelden und E-Mails den Benutzerarchiven automatisch zugeordnet werden. Es werden von MailStore Server keine Änderungen am Microsoft 365-Mandanten selbst vorgenommen. Der Umfang der Synchronisierung lässt sich über Filter einschränken.

In unserem Tech-Tipp-Video werden die wesentlichen Konfigurationsschritte in diesem Artikel nachvollzogen.

Voraussetzungen, Empfehlungen und Einschränkungen

- Für eine bestmögliche Benutzererfahrung sollte dem von MailStore Server benutzten Zertifikat von allen Clients und Webbrowsern vertraut werden. Es wird empfohlen, ein von einer vertrauenswürdigen Zertifizierungsstelle signiertes Zertifikat oder Let's Encrypt Zertifikate zu verwenden.

- Wenn Sie bisher E-Mails aus Exchange archiviert und Benutzer aus einem Active Directory synchronisiert haben, folgen Sie bitte dem Artikel Umstellung der Archivierung von Microsoft Exchange Server auf Microsoft 365.

- Wenn sich Benutzer von außerhalb des Firmennetzwerks ohne VPN über den MailStore Client, das MailStore Outlook-Addin oder den Web Access an MailStore Server anmelden sollen, müssen die in diesem Artikel beschriebenen URIs auch im Internet per DNS aufgelöst werden können und gegebenenfalls Port-Weiterleitungsregeln zum MailStore Server-Computer auf der Firewall oder dem Router eingerichtet werden.

- Erfolgt die Anmeldung an MailStore Server über Microsoft 365, ist der Zugriff auf das Archiv mittels IMAP aus technischen Gründen nicht möglich.

- MailStore Server unterstützt die Synchronisation von Benutzerkonten mit der globalen Microsoft Cloud Microsoft 365 und Office 365, betrieben von 21Vianet. Weitere Clouds wie GCC, GCC High oder DoD werden nicht unterstützt. Im nachfolgenden Artikel wird der Einfachheit halber ausschließlich die Bezeichnung Microsoft 365 verwendet.

Verbinden von MailStore Server und Microsoft 365

Um Benutzerinformationen aus Microsoft 365 zu synchronisieren, muss MailStore Server zunächst mit Ihrem Microsoft 365-Mandanten verbunden werden und die notwendigen Berechtigungen zugewiesen bekommen. Dabei nutzt Microsoft 365 Microsoft Entra ID als Verzeichnisdienst. Jedem Microsoft 365-Mandanten entspricht ein Microsoft Entra ID-Mandant, in welchem seine Benutzerinformationen gespeichert werden.

Registrierung von MailStore Server als App in Microsoft Entra ID

Durch die Registrierung erhält MailStore Server eine Identität innerhalb von Microsoft Entra ID, die die Authentifizierung gegenüber den Mandantendiensten und die Nutzung ihrer Ressourcen ermöglicht.

- Melden Sie sich als globaler Administrator für Ihren Microsoft 365-Mandanten im Microsoft Entra ID Portal an.

Das Microsoft Entra ID Portal für Office 365, betrieben von 21Vianet ist hier zu erreichen. - Wählen Sie im Navigationsmenü (☰) die Option Microsoft Entra ID.

- Wählen Sie in der folgenden Ansicht im Navigationsmenü links in der Sektion Verwalten die Option App-Registrierungen.

- Wählen Sie Neue Registrierung. Die Ansicht Anwendung registrieren wird angezeigt.

- Geben Sie in das Feld Name einen sinnvollen Anzeigenamen ein, z.B. MailStore Server. Dieser Name wird den Benutzern später z.B. beim Login angezeigt.

- Alle weiteren Einstellungen auf der Seite können in ihren Voreinstellungen belassen werden.

- Klicken Sie auf Registrieren. Wenn die Registrierung erfolgreich war, gelangen Sie auf die Übersichtsseite der neu registrierten App.

Die hier angezeigte Anwendungs-ID (Client) identifiziert MailStore Server innerhalb Ihres Microsoft Entra ID-Mandanten und muss zusammen mit dessen Verzeichnis-ID (Mandant) als Nächstes in MailStore Server eingetragen werden. Lassen Sie die Übersichtsseite der App daher für die folgenden Schritte im Browser geöffnet.

Erstellen von Anmeldeinformationen in MailStore Server

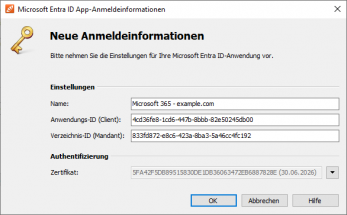

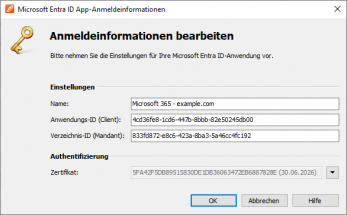

Anmeldeinformationen für Microsoft 365 bestehen aus den eben erstellten IDs und einem Geheimnis, mit dem MailStore Server seine Identität gegenüber Microsoft Entra ID ausweist. Microsoft empfiehlt die Verwendung von Zertifikaten als Geheimnis zur Identifizierung einer App in Microsoft Entra ID. Ein solches Zertifikat wird beim Erstellen von Anmeldeinformationen automatisch von MailStore Server erzeugt, kann aber auch nachträglich erneut generiert werden.

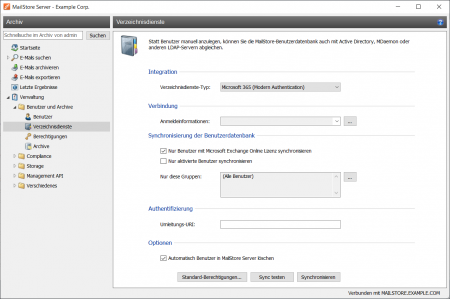

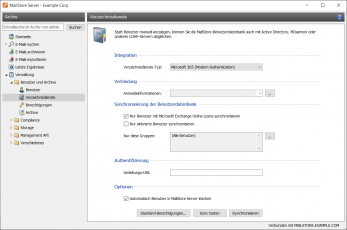

- Melden Sie sich als MailStore Server-Administrator über den MailStore Client an.

- Klicken Sie auf Verwaltung > Benutzer und Archive > Verzeichnisdienste.

- Wählen Sie im Bereich Integration den Verzeichnisdienste-Typ Microsoft 365 (Modern Authentication) oder Microsoft 365 operated by 21Vianet (Modern Authentication).

- Klicken Sie im Bereich Verbindung auf die Schaltfläche (…) neben der Dropdown-Liste Anmeldeinformationen.

- Klicken Sie im nun angezeigten Dialog Anmeldeinformationsverwaltung auf Erstellen…

- Tragen Sie im angezeigten Dialog Microsoft Entra ID-Anwendungsanmeldeinformationen folgende Informationen im Bereich Einstellungen ein:

- Name

Ein aussagekräftiger Anzeigename für die Anmeldeinformationen, z.B. der Ihres Microsoft 365-Mandanten. - Anwendungs-ID (Client)

Der Wert des entsprechenden Feldes, den Sie aus der im Browser geöffneten Übersichtsseite der App in Microsoft Entra ID kopieren können. - Verzeichnis-ID (Mandant)

Der Wert des entsprechenden Feldes, den Sie aus der im Browser geöffneten Übersichtsseite der App in Microsoft Entra ID kopieren können.

- Name

- Klicken Sie im Bereich Authentifizierung auf die Dropdown-Schaltfläche neben dem Textfeld Zertifikat und wählen Sie Zertifikat herunterladen. Speichern Sie das Zertifikat auf Ihrer Festplatte.

- Bestätigen Sie Ihre Eingaben durch Klicken auf OK.

- Die neu erstellten Anmeldeinformationen werden unter dem von Ihnen zuvor vergebenen Namen mit dem Typ Microsoft 365 in der Anmeldeinformationsverwaltung gelistet. Hier können Sie vorhandene Anmeldeinformationen bei Bedarf auch bearbeiten oder löschen.

- Verlassen Sie die Anmeldeinformationsverwaltung durch Klicken auf Schließen.

- Die neu erstellten Anmeldeinformationen sind jetzt in der entsprechenden Dropdown-Liste voreingestellt.

Bekanntmachen der Anmeldeinformationen in Microsoft Entra ID

Damit Microsoft Entra ID die Identität von MailStore Server überprüfen kann, muss das erstellte Zertifikat in Microsoft Entra ID bekannt gemacht werden.

- Wechseln Sie in das noch geöffnete Browser-Fenster mit der Übersichtsseite der App in Microsoft Entra ID.

- Wählen Sie im Navigationsmenü links in der Sektion Verwalten die Option Zertifikate & Geheimnisse.

- Wählen Sie im Bereich Zertifikate die Schaltfläche Zertifikat hochladen. Wählen Sie die zuvor gespeicherte Zertifikatsdatei aus und laden Sie sie durch Klicken auf Hinzufügen in Microsoft Entra ID hoch.

- Wenn das Hochladen erfolgreich war, werden der Fingerabdruck des hochgeladenen Zertifikats und sein Start- und Ablaufdatum in der Zertifikatsliste angezeigt. Sie können Fingerabdruck und Ablaufdatum mit den in der MailStore Anmeldeinformationsverwaltung hinterlegten Daten vergleichen, um sicherzugehen, dass Sie das korrekte Zertifikat hochgeladenen haben.

Konfigurieren der App-Authentifizierung in Microsoft Entra ID

Damit Microsoft Entra ID MailStore Server das Ergebnis einer Benutzerauthentifizierungsanfrage mitteilen kann, muss Microsoft Entra ID der Endpunkt mitgeteilt werden, auf dem MailStore Server die Authentifizierungsantworten erwartet, der sogenannte Umleitungs-URI.

- Wählen Sie im geöffneten Browser-Fenster im Navigationsmenü links in der Sektion Verwalten die Option Authentifizierung.

- Wählen Sie im Bereich Plattformkonfiguration die Schaltfläche Plattform hinzufügen.

- Wählen Sie auf der Menüseite Plattform konfigurieren im Bereich Webanwendungen die Option Web.

- Setzen Sie im Bereich Implizite Gewährung die Option ID-Token.

- Tragen Sie in das Feld Umleitungs-URI einen URI in Format (ohne die Klammern)

https://<fqdn>[:<port>]/oidc/signin- aus folgenden Bestandteilen ein:

- https://

Die Angabe des Protokolls muss verpflichtendhttps://lauten. Damit bei der Benutzeranmeldung später keine Zertifikatswarnungen erscheinen, muss dem von MailStore Server verwendeten Zertifikat von den Webbrowsern auf den Client-Geräten vertraut werden. - FQDN

Der vollständige DNS-Name, engl. Fully Qualified Domain Name (FQDN), Ihres MailStore Servers, bestehend aus dem Rechnernamen und der DNS-Domäne, z.B.mailstore.example.com. Dieser muss von allen Clients, von denen aus sich Benutzer an MailStore Server anmelden sollen, auflösbar sein. - Port

Der TCP-Port des MailStore Web Access (standardmäßig8462). Dieser muss mit dem in der MailStore Server Dienst-Konfiguration in der Sektion Basiskonfiguration > Netzwerkeinstellungen > Dienste > MailStore Web Access / Outlook Add-in (HTTPS) konfigurierten Port übereinstimmen. Der TCP-Port muss nur angegeben werden, wenn dieser vom Standardport des HTTPS-Protokolls (443) abweicht. - /oidc/signin

An diesem Endpunkt erwartet MailStore Server die Authentifizierungsantworten von Microsoft Entra ID. Dieser Pfad muss exakt so am Ende des Umleitungs-URIs stehen.

- Das Feld Abmelde-URL bleibt frei.

- Klicken Sie auf Konfigurieren, um die Konfiguration der App-Authentifizierung in Microsoft Entra ID abzuschließen.

| Produkt | FQDN | Port | Resultierender Umleitungs-URI |

|---|---|---|---|

| MailStore Server | mailstore.example.com | 8462 | https://mailstore.example.com:8462/oidc/signinUmleitungs-URI mit vollständigem DNS-Namen und MailStore Web Access Standardport |

| MailStore Server | mailstore.example.com | 443 | https://mailstore.example.com/oidc/signinWird der HTTPS-Standardport 443 für den MailStore Web Access oder als Quellport einer Firewall-Port-Weiterleitungsregel verwendet, kann die Portangabe im Umleitungs-URI entfallen. |

| MailStore SPE | archive.example.com | 443 | https://archive.example.com/<instanceid>/oidc/signinDie instanceid der Instanz ist Teil der Umleitungs-URI. |

Hinweis: Bitte beachten Sie, dass beim Umleitungs-URI die Groß- und Kleinschreibung relevant ist (case-sensitive). Beachten Sie auch nochmals die Hinweise in der Sektion Voraussetzungen, Empfehlungen und Einschränkungen zur Erreichbarkeit des Umleitungs-URI.

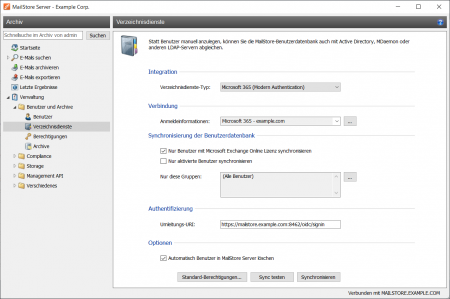

Konfigurieren des Umleitungs-URIs in MailStore Server

Damit MailStore Server den Umleitungs-URI anfragenden Clients mitteilen kann, muss dieser auch dort konfiguriert werden.

- Wechseln Sie dazu wieder auf die Seite Verzeichnisdienste im MailStore Client.

- Tragen Sie dort den Umleitungs-URI in das entsprechende Feld im Bereich Authentifizierung ein. Kopieren Sie hierzu einfach den zuvor konfigurierten Wert aus Microsoft Entra ID im Browser.

Konfigurieren der API-Berechtigungen in Microsoft Entra ID

Als letzten Schritt müssen MailStore Server noch die entsprechenden Berechtigungen erteilt werden, um Benutzer mit Microsoft Entra ID synchronisieren und E-Mails archivieren zu dürfen.

- Wechseln Sie wieder zu Microsoft Entra ID im noch geöffneten Browser-Fenster.

- Wählen Sie dort im Navigationsmenü links in der Sektion Verwalten die Option API-Berechtigungen.

- Wählen Sie im Bereich Konfigurierte Berechtigungen die Schaltfläche Berechtigung hinzufügen.

- Wählen Sie auf der Menüseite API-Berechtigungen anfordern im Bereich Häufig verwendete Microsoft-APIs die API Microsoft Graph.

- Wählen Sie die Option Anwendungsberechtigungen.

- Aktivieren Sie im Bereich Berechtigungen auswählen die Berechtigung Directory > Directory.Read.All.

- Klicken Sie auf Berechtigungen hinzufügen.

- Die Berechtigungen werden aktualisiert und die Berechtigung Directory.Read.All erscheint in der Liste der API-Berechtigungen unter Microsoft Graph.

- Wählen Sie im Bereich Konfigurierte Berechtigungen erneut die Schaltfläche Berechtigung hinzufügen.

- Wählen Sie auf der Menüseite API-Berechtigungen anfordern den Eintrag Von meiner Organisation verwendete APIs aus.

- Suchen Sie nach Office 365 Exchange Online und klicken Sie auf den entsprechenden Eintrag.

- Wählen Sie die Option Anwendungsberechtigungen.

- Aktivieren Sie im Bereich Berechtigungen auswählen die Berechtigung full_access_as_app.

- Klicken Sie auf Berechtigungen hinzufügen.

- Die Berechtigungen werden aktualisiert und die Berechtigung full_access_as_app erscheint in der Liste der API-Berechtigungen unter Exchange.

- Wählen Sie im Bereich Konfigurierte Berechtigungen nun die Schaltfläche Administratorzustimmung für "<Ihr Mandantenname>" erteilen.

- Bestätigen Sie den nachfolgenden Hinweis mit Ja.

- Der Status der erteilten Berechtigungen wird auf Gewährt für "<Ihr Mandantenname>" aktualisiert.

Damit ist die Einrichtung der Verbindung von MailStore Server zu Microsoft 365 in Microsoft Entra ID abgeschlossen. Sie können sich vom Ihrem Microsoft Entra ID-Mandanten abmelden und das Browser-Fenster schließen. Wechseln Sie wieder auf die Seite Verzeichnisdienste im MailStore Client, alle weiteren Konfigurationsschritte erfolgen dort.

Synchronisierung der Benutzerdatenbank

Nachdem Sie die Verbindungseinstellungen wie oben beschrieben angegeben haben, können Sie in diesem Abschnitt Filterkriterien für die Synchronisierung mit Microsoft 365 festlegen.

- Nur Benutzer mit Microsoft Exchange Online Lizenz synchronisieren

Hierdurch werden bei der Synchronisierung nur Microsoft 365-Benutzerkonten mit zugewiesener Microsoft Exchange Online Lizenz berücksichtigt. - Nur aktivierte Benutzer synchronisieren

Hierdurch werden bei der Synchronisierung nur Microsoft 365-Benutzerkonten berücksichtigt, deren Anmeldung an Microsoft 365 nicht blockiert wurde. - Nur diese Gruppen

Wählen Sie eine oder mehrere Microsoft 365-Sicherheitsgruppen aus, wenn Sie nur deren Mitglieder als MailStore Server-Benutzer anlegen wollen. Dadurch lässt sich verhindern, dass bestimmte Benutzer nach MailStore Server synchronisiert werden.

Optionen

- Automatisch Benutzer in MailStore Server löschen

Hier kann gewählt werden, ob Benutzer, die im Microsoft 365-Mandanten gelöscht wurden, durch die Synchronisierung auch in der MailStore Server-Benutzerdatenbank automatisch gelöscht werden sollen. Benutzer, die aus dem Betrachtungsbereich der Einstellungen fallen, werden ebenfalls gelöscht.

Es werden nur MailStore Server-Benutzer gelöscht, deren Authentifizierungsmethode auf Verzeichnisdienste eingestellt ist.

Enthält der Archivordner eines solchen Benutzers bereits archivierte E-Mails, wird nur der Benutzereintrag, nicht aber sein Archivordner in MailStore Server gelöscht.

Standard-Berechtigungen festlegen

Benutzer, die aus einem Microsoft 365-Mandanten nach MailStore Server synchronisiert wurden, besitzen standardmäßig das Recht zum Anmelden am MailStore Server und haben lesenden Zugriff auf ihr eigenes Benutzerarchiv.

Sie haben die Möglichkeit, die Standard-Berechtigungen vor der Synchronisierung anzupassen, um z.B. allen neuen Benutzern das Recht E-Mails archivieren zu geben. Klicken Sie dazu auf die Schaltfläche Standard-Berechtigungen....

Weitere Informationen über die Verwaltung von Benutzerrechten und deren Auswirkungen finden Sie im Kapitel Benutzer, Archive und Berechtigungen. Dort finden Sie auch Hinweise zum Anpassen existierender Berechtigungen.

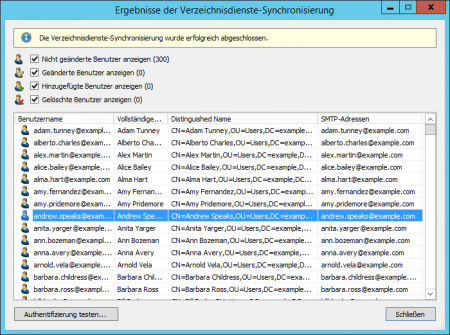

Die Synchronisierung durchführen

Mit Klick auf Sync testen können Sie die Synchronisierungseinstellungen und das vom Microsoft 365-Mandanten zurückgelieferte Ergebnis überprüfen, ohne dass Änderungen an der MailStore Server-Benutzerdatenbank durchgeführt werden.

Um die Synchronisierung letztendlich durchzuführen, klicken Sie auf Synchronisieren. Das Ergebnis wird dann mit allen an der MailStore Server-Benutzerdatenbank vollzogenen Änderungen angezeigt.

Sie können die Authentifizierung für einen bestimmten Benutzer testen, indem Sie diesen in der Liste auswählen und dann auf die entsprechende Schaltfläche links unten klicken. Geben Sie anschließend das Kennwort dieses Benutzers ein. Sie erhalten eine Rückmeldung, ob die Authentifizierung erfolgreich war.

Aktualisieren der Anmeldeinformationen

Das von MailStore erzeugte Zertifikat zur Anmeldung an Microsoft Entra ID ist 825 Tage lang gültig. Damit die Benutzersynchronisierung und die Archivierung auch im Anschluss funktioniert, muss das Zertifikat vor Ablauf der Gültigkeit aktualisiert werden.

MailStore Server wird 28 Tage vor Ablauf der Gültigkeit Hinweise sowohl auf dem Dashboard als auch im Statusbericht anzeigen. Das Ablaufdatum kann außerdem über das GetCredentials API-Kommando abgefragt werden.

Zur Aktualisierung gehen Sie wie folgt vor:

Aktualisieren von Anmeldeinformationen in MailStore Server

- Melden Sie sich als MailStore Server-Administrator über den MailStore Client an.

- Klicken Sie auf Verwaltung > Benutzer und Archive > Verzeichnisdienste.

- Stellen Sie sicher, dass im Bereich Integration der Verzeichnisdienste-Typ Microsoft 365 (Modern Authentication) oder Microsoft 365 operated by 21Vianet (Modern Authentication) ausgewählt ist.

- Klicken Sie im Bereich Verbindung auf die Schaltfläche (…) neben der Dropdown-Liste Anmeldeinformationen.

- Wählen Sie im nun angezeigten Dialog Anmeldeinformationsverwaltung auf das bisher verwendete Anmeldeinformationsobjekt und klicken Sie auf Bearbeiten...

- Klicken Sie im Bereich Authentifizierung auf die Dropdown-Schaltfläche neben dem Textfeld Zertifikat und wählen Sie Zertifikat erzeugen....

- Bestätigen Sie den Vorgang.

- Klicken Sie im Bereich Authentifizierung auf die Dropdown-Schaltfläche neben dem Textfeld Zertifikat und wählen Sie Zertifikat herunterladen. Speichern Sie das Zertifikat auf Ihrer Festplatte.

- Bestätigen Sie Ihre Änderungen durch Klicken auf OK.

- Verlassen Sie die Anmeldeinformationsverwaltung durch Klicken auf Übernehmen.

- Die neu erstellten Anmeldeinformationen sind jetzt in der entsprechenden Dropdown-Liste voreingestellt.

Aktualisieren der Anmeldeinformationen in Microsoft Entra ID

- Melden Sie sich als globaler Administrator für Ihren Microsoft 365-Mandanten im Microsoft Entra ID Portal an.

Das Microsoft Entra ID Portal für Office 365, betrieben von 21Vianet ist hier zu erreichen. - Wählen Sie im Navigationsmenü (☰) die Option Microsoft Entra ID.

- Wählen Sie in der folgenden Ansicht im Navigationsmenü links in der Sektion Verwalten die Option App-Registrierungen.

- Wählen Sie die bisher von MailStore verwendete Anwendung aus.

- Wählen Sie im Navigationsmenü links in der Sektion Verwalten die Option Zertifikate & Geheimnisse.

- Wählen Sie im Bereich Zertifikate die Schaltfläche Zertifikat hochladen. Wählen Sie die zuvor gespeicherte Zertifikatsdatei aus und laden Sie sie durch Klicken auf Hinzufügen in Microsoft Entra ID hoch.

- Wenn das Hochladen erfolgreich war, werden der Fingerabdruck des hochgeladenen Zertifikats und sein Start- und Ablaufdatum in der Zertifikatsliste angezeigt. Sie können Fingerabdruck und Ablaufdatum mit den in der MailStore Anmeldeinformationsverwaltung hinterlegten Daten vergleichen, um sicherzugehen, dass Sie das korrekte Zertifikat hochgeladenen haben.

- Das bisher verwendete Zertifikat kann aus der Liste entfernt werden.