Einrichtung von Active Directory Federation Services: Unterschied zwischen den Versionen

| [unmarkierte Version] | [unmarkierte Version] |

Bmeyn (Diskussion | Beiträge) K |

|||

| Zeile 1: | Zeile 1: | ||

| − | MailStore Server kann so konfiguriert werden, dass die Benutzer gegen Active Directory Federation Services (AD FS) authentifiziert werden, wenn entweder [[Active Directory-Integration|Active Directory]] oder [[Generische LDAP-Integration|LDAP Generic]] als Verzeichnisdienst verwendet wird. Dieses Dokument geht davon aus, dass Sie die Active Directory Federation Services bereits konfiguriert haben und beschreibt nur noch den Teil, der für MailStore Server spezifisch ist. | + | MailStore Server kann so konfiguriert werden, dass die Benutzer gegen Active Directory Federation Services (AD FS) authentifiziert werden, wenn entweder [[Active Directory-Integration|Active Directory]] oder [[Generische LDAP-Integration|LDAP Generic]] als Verzeichnisdienst verwendet wird. Dieses Dokument geht davon aus, dass Sie die Active Directory Federation Services bereits installiert und konfiguriert haben und beschreibt nur noch den Teil, der für MailStore Server spezifisch ist. |

Dieses Dokument verwendet die Begriffe eines Windows Servers mit deutschen Spracheinstellungen. Wenn Sie die englischen Begriffe bevorzugen, öffnen Sie dieses Dokument in der englischen Version. | Dieses Dokument verwendet die Begriffe eines Windows Servers mit deutschen Spracheinstellungen. Wenn Sie die englischen Begriffe bevorzugen, öffnen Sie dieses Dokument in der englischen Version. | ||

| − | Damit MailStore Server | + | Damit MailStore Server OpenID Connect Token von den AD FS anfordern kann, müssen sie in den AD FS eine ''Anwendungsgruppe'' erstellen. Diese ''Anwendungsgruppe'' muss dann in MailStore Server angegeben werden, um eine Vertrauensstellung zwischen den beiden Systemen herzustellen. |

| − | * Melden Sie sich an Ihrem AD FS Server an. | + | * Melden Sie sich an Ihrem AD FS Server an. |

| − | * Öffnen Sie die AD FS Verwaltung. | + | * Öffnen Sie die AD FS Verwaltung. |

* Navigieren Sie zu den ''Anwendungsgruppen''. | * Navigieren Sie zu den ''Anwendungsgruppen''. | ||

* Klicken Sie mit der rechten Maustaste auf ''Anwendungsgruppen'' und dann auf ''Anwendungsgruppe hinzufügen...'' oder klicken Sie auf ''Anwendungsgruppe hinzufügen...'' im '''Aktionen'''-Panel. | * Klicken Sie mit der rechten Maustaste auf ''Anwendungsgruppen'' und dann auf ''Anwendungsgruppe hinzufügen...'' oder klicken Sie auf ''Anwendungsgruppe hinzufügen...'' im '''Aktionen'''-Panel. | ||

| Zeile 13: | Zeile 13: | ||

* Klicken Sie auf ''Weiter''. | * Klicken Sie auf ''Weiter''. | ||

* Die''Client-ID'' dieser Anwendung wird angezeigt. Kopieren Sie diesen Wert, da er später für die Konfiguration in MailStore Server benötigt wird. | * Die''Client-ID'' dieser Anwendung wird angezeigt. Kopieren Sie diesen Wert, da er später für die Konfiguration in MailStore Server benötigt wird. | ||

| − | * Tragen Sie in das Feld ''Umleitungs-URI'' | + | * Tragen Sie in das Feld ''Umleitungs-URI'' einen URI im Format (ohne die Klammern) |

*: <code>https://<fqdn>[:<port>]/oidc/signin</code> | *: <code>https://<fqdn>[:<port>]/oidc/signin</code> | ||

*; aus folgenden Bestandteilen ein<nowiki>:</nowiki> | *; aus folgenden Bestandteilen ein<nowiki>:</nowiki> | ||

| Zeile 19: | Zeile 19: | ||

*: '''FQDN'''<br/>Der vollständige DNS-Name, engl. Fully Qualified Domain Name (FQDN), Ihres MailStore Servers, bestehend aus dem Rechnernamen und der DNS-Domäne, z.B. <code>mailstore.example.com</code>. Dieser muss von allen Clients, von denen aus sich Benutzer an MailStore Server anmelden sollen, auflösbar sein. | *: '''FQDN'''<br/>Der vollständige DNS-Name, engl. Fully Qualified Domain Name (FQDN), Ihres MailStore Servers, bestehend aus dem Rechnernamen und der DNS-Domäne, z.B. <code>mailstore.example.com</code>. Dieser muss von allen Clients, von denen aus sich Benutzer an MailStore Server anmelden sollen, auflösbar sein. | ||

*: '''Port'''<br/>Der TCP-Port des MailStore Web Access (standardmäßig <code>8462</code>). Dieser muss mit dem in der [[MailStore Server Dienst-Konfiguration#Dienste|MailStore Server Dienst-Konfiguration]] in der Sektion ''Basiskonfiguration > Netzwerkeinstellungen > Dienste > MailStore Web Access / Outlook Add-in (HTTPS)'' konfigurierten Port übereinstimmen. Der TCP-Port muss nur angegeben werden, wenn dieser vom Standardport des HTTPS-Protokolls (<code>443</code>) abweicht. | *: '''Port'''<br/>Der TCP-Port des MailStore Web Access (standardmäßig <code>8462</code>). Dieser muss mit dem in der [[MailStore Server Dienst-Konfiguration#Dienste|MailStore Server Dienst-Konfiguration]] in der Sektion ''Basiskonfiguration > Netzwerkeinstellungen > Dienste > MailStore Web Access / Outlook Add-in (HTTPS)'' konfigurierten Port übereinstimmen. Der TCP-Port muss nur angegeben werden, wenn dieser vom Standardport des HTTPS-Protokolls (<code>443</code>) abweicht. | ||

| − | *: '''/oidc/signin'''<br/>An diesem Endpunkt erwartet MailStore Server die Authentifizierungsantworten von den AD FS. Dieser Pfad muss exakt so am Ende des Umleitungs-URIs stehen. | + | *: '''/oidc/signin'''<br/>An diesem Endpunkt erwartet MailStore Server die Authentifizierungsantworten von den AD FS. Dieser Pfad muss exakt so am Ende des Umleitungs-URIs stehen. |

::{| class="wikitable" | ::{| class="wikitable" | ||

|+ Beispiele für gültige Umleitungs-URIs | |+ Beispiele für gültige Umleitungs-URIs | ||

| Zeile 45: | Zeile 45: | ||

| align="center"| example.com | | align="center"| example.com | ||

| align="center"| 443 | | align="center"| 443 | ||

| − | | <code><nowiki>https://archive.example.com/<instanceid>/oidc/signin</nowiki></code><br/><br/>Die ''instanceid'' der Instanz ist Teil | + | | <code><nowiki>https://archive.example.com/<instanceid>/oidc/signin</nowiki></code><br/><br/>Die ''instanceid'' der Instanz ist Teil des Umleitungs-URI. |

|- | |- | ||

|} | |} | ||

[[File:Adfs_setup_02.png|center|550px]] | [[File:Adfs_setup_02.png|center|550px]] | ||

| − | * Kopieren Sie | + | * Kopieren Sie den ''Umleitungs-URI'' in die Zwischenablage. |

| − | * Klicken Sie auf ''Hinzufügen'' um | + | * Klicken Sie auf ''Hinzufügen'', um den ''Umleitungs-URI'' in die Liste der erlaubten URIs aufzunehmen. |

* Klicken Sie auf ''Weiter''. | * Klicken Sie auf ''Weiter''. | ||

[[File:Adfs_setup_03.png|center|550px]] | [[File:Adfs_setup_03.png|center|550px]] | ||

| − | * Fügen Sie | + | * Fügen Sie den ''Umleitungs-URI'' aus der Zwischenablage in das ''Bezeichner''-Feld der ''Web-API''-Konfiguration ein. |

* Klicken Sie auf ''Hinzufügen''. | * Klicken Sie auf ''Hinzufügen''. | ||

* Klicken Sie auf ''Weiter''. | * Klicken Sie auf ''Weiter''. | ||

| Zeile 64: | Zeile 64: | ||

[[File:Adfs_setup_06.png|center|550px]] | [[File:Adfs_setup_06.png|center|550px]] | ||

* Eine Zusammenfassung der Einstellungen der Anwendungsgruppe wird angezeigt. | * Eine Zusammenfassung der Einstellungen der Anwendungsgruppe wird angezeigt. | ||

| − | * Klicken Sie auf ''Weiter'' um die | + | * Klicken Sie auf ''Weiter'', um die Anwendungsgruppe zu erstellen. |

[[File:Adfs_setup_08.png|center|550px]] | [[File:Adfs_setup_08.png|center|550px]] | ||

* Eine Erfolgsmeldung wird angezeigt. | * Eine Erfolgsmeldung wird angezeigt. | ||

| Zeile 71: | Zeile 71: | ||

=== Optional: sAMAccountName als Benutzername === | === Optional: sAMAccountName als Benutzername === | ||

| − | Die von den AD FS ausgestellten Token enthalten standardmäßig nicht die sAMAccountName-Eigenschaft der Benutzer. Wenn Sie MailStore Server so konfiguriert haben, dass der sAMAccountName der Benutzername ist, dann muss die AD FS Anwendungsgruppe so konfiguriert werden, dass diese Eigenschaft im Token enthalten ist | + | Die von den AD FS ausgestellten Token enthalten standardmäßig nicht die ''sAMAccountName''-Eigenschaft der Benutzer. Wenn Sie MailStore Server so konfiguriert haben, dass der ''sAMAccountName'' der Benutzername ist, dann muss die AD FS-Anwendungsgruppe so konfiguriert werden, dass diese Eigenschaft im Token enthalten ist. Andernfalls kann MailStore Server keine Zuordnung von Token zu Benutzern herstellen und die Benutzer können sich nicht anmelden. |

| − | Wenn Sie MailStore Server so konfiguriert haben, dass der User Principal Name (UPN) oder der lokale Teil des User Principal Names verwendet wird, dann sind diese Schritte nicht notwendig. | + | Wenn Sie MailStore Server so konfiguriert haben, dass der ''User Principal Name (UPN)'' oder der lokale Teil des User Principal Names verwendet wird, dann sind diese Schritte nicht notwendig. |

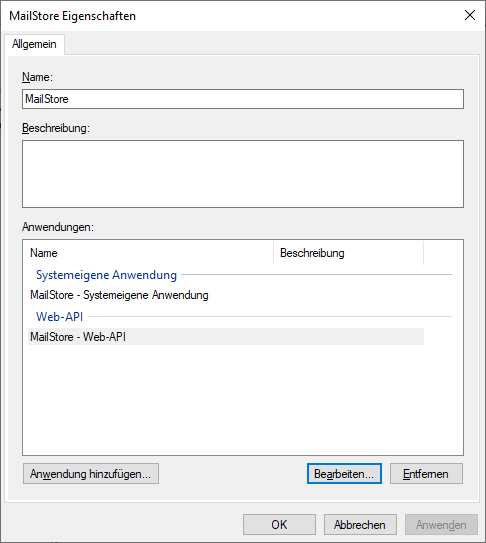

* Klicken Sie mit der rechten Maustaste auf die neu erstellte ''Anwendungsgruppe'' und öffnen sie die ''Eigenschaften''. | * Klicken Sie mit der rechten Maustaste auf die neu erstellte ''Anwendungsgruppe'' und öffnen sie die ''Eigenschaften''. | ||

| Zeile 87: | Zeile 87: | ||

* Wählen Sie ''Active Directory'' aus dem ''Attributspeicher''-Menü aus. | * Wählen Sie ''Active Directory'' aus dem ''Attributspeicher''-Menü aus. | ||

* Wählen Sie ''SAM-Account-Name'' aus der ''LDAP-Attribute''-Spalte der Zuordnungstabelle aus. | * Wählen Sie ''SAM-Account-Name'' aus der ''LDAP-Attribute''-Spalte der Zuordnungstabelle aus. | ||

| − | * Geben Sie ''sAMAccountName'' in der ''Ausgehender | + | * Geben Sie ''sAMAccountName'' in der ''Ausgehender Anspruchstyp''-Spalte ein. |

* Klicken Sie auf ''Fertig stellen''. | * Klicken Sie auf ''Fertig stellen''. | ||

* Schließen Sie den Dialog mit ''OK''. | * Schließen Sie den Dialog mit ''OK''. | ||

[[File:Adfs_setup_12.png|center|550px]] | [[File:Adfs_setup_12.png|center|550px]] | ||

| − | * Notieren Sie sich die ''Client-ID'' und die ''Umleitungs-URI'' und kehren Sie zu MailStore Server zurück um mit der Konfiguration des [[Active Directory-Integration|Active Directory]]- oder [[Generische LDAP-Integration|LDAP Generic]]-Verzeichnisdienstes fortzufahren. | + | * Notieren Sie sich die ''Client-ID'' und die ''Umleitungs-URI'' und kehren Sie zu MailStore Server zurück, um mit der Konfiguration des [[Active Directory-Integration|Active Directory]]- oder [[Generische LDAP-Integration|LDAP Generic]]-Verzeichnisdienstes fortzufahren. |

<noinclude> | <noinclude> | ||

[[de:Einrichtung_von_Active_Directory_Federation_Services]] | [[de:Einrichtung_von_Active_Directory_Federation_Services]] | ||

[[en:Setup_Active_Directory_Federation_Services]] | [[en:Setup_Active_Directory_Federation_Services]] | ||

</noinclude> | </noinclude> | ||

Version vom 23. April 2021, 15:54 Uhr

MailStore Server kann so konfiguriert werden, dass die Benutzer gegen Active Directory Federation Services (AD FS) authentifiziert werden, wenn entweder Active Directory oder LDAP Generic als Verzeichnisdienst verwendet wird. Dieses Dokument geht davon aus, dass Sie die Active Directory Federation Services bereits installiert und konfiguriert haben und beschreibt nur noch den Teil, der für MailStore Server spezifisch ist.

Dieses Dokument verwendet die Begriffe eines Windows Servers mit deutschen Spracheinstellungen. Wenn Sie die englischen Begriffe bevorzugen, öffnen Sie dieses Dokument in der englischen Version.

Damit MailStore Server OpenID Connect Token von den AD FS anfordern kann, müssen sie in den AD FS eine Anwendungsgruppe erstellen. Diese Anwendungsgruppe muss dann in MailStore Server angegeben werden, um eine Vertrauensstellung zwischen den beiden Systemen herzustellen.

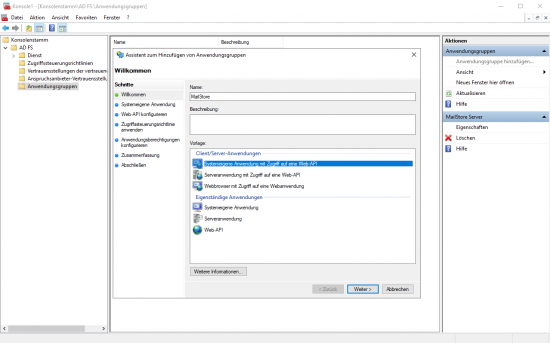

- Melden Sie sich an Ihrem AD FS Server an.

- Öffnen Sie die AD FS Verwaltung.

- Navigieren Sie zu den Anwendungsgruppen.

- Klicken Sie mit der rechten Maustaste auf Anwendungsgruppen und dann auf Anwendungsgruppe hinzufügen... oder klicken Sie auf Anwendungsgruppe hinzufügen... im Aktionen-Panel.

- Vergeben Sie einen Name, z.B. MailStore, und wählen Sie die Vorlage Systemeigene Anwendung mit Zugriff auf eine Web-API aus.

- Klicken Sie auf Weiter.

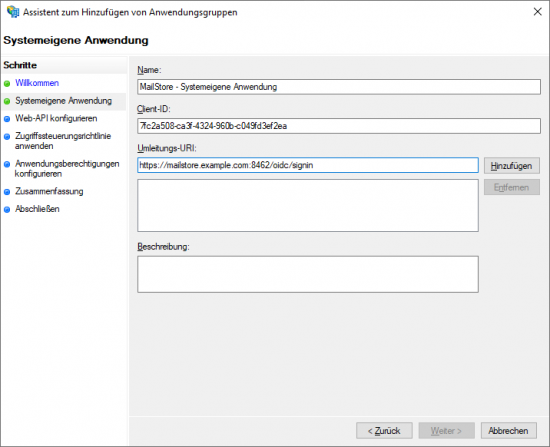

- DieClient-ID dieser Anwendung wird angezeigt. Kopieren Sie diesen Wert, da er später für die Konfiguration in MailStore Server benötigt wird.

- Tragen Sie in das Feld Umleitungs-URI einen URI im Format (ohne die Klammern)

https://<fqdn>[:<port>]/oidc/signin- aus folgenden Bestandteilen ein:

- https://

Die Angabe des Protokolls muss verpflichtendhttps://lauten. Damit bei der Benutzeranmeldung später keine Zertifikatswarnungen erscheinen, muss dem von MailStore Server verwendeten Zertifikat von den Webbrowsern auf den Client-Geräten vertraut werden. - FQDN

Der vollständige DNS-Name, engl. Fully Qualified Domain Name (FQDN), Ihres MailStore Servers, bestehend aus dem Rechnernamen und der DNS-Domäne, z.B.mailstore.example.com. Dieser muss von allen Clients, von denen aus sich Benutzer an MailStore Server anmelden sollen, auflösbar sein. - Port

Der TCP-Port des MailStore Web Access (standardmäßig8462). Dieser muss mit dem in der MailStore Server Dienst-Konfiguration in der Sektion Basiskonfiguration > Netzwerkeinstellungen > Dienste > MailStore Web Access / Outlook Add-in (HTTPS) konfigurierten Port übereinstimmen. Der TCP-Port muss nur angegeben werden, wenn dieser vom Standardport des HTTPS-Protokolls (443) abweicht. - /oidc/signin

An diesem Endpunkt erwartet MailStore Server die Authentifizierungsantworten von den AD FS. Dieser Pfad muss exakt so am Ende des Umleitungs-URIs stehen.

Beispiele für gültige Umleitungs-URIs Produkt Rechnername DNS-Domäne TCP-Port Resultierender Umleitungs-URI MailStore Server mailstore example.com 8462 https://mailstore.example.com:8462/oidc/signin

Umleitungs-URI mit vollständigem DNS-Namen und MailStore Web Access StandardportMailStore Server mailstore example.com 443 https://mailstore.example.com/oidc/signin

Wird der HTTPS-Standardport 443 für den MailStore Web Access oder als Quellport einer Firewall-Port-Weiterleitungsregel verwendet, kann die Portangabe im Umleitungs-URI entfallen.MailStore SPE archive example.com 443 https://archive.example.com/<instanceid>/oidc/signin

Die instanceid der Instanz ist Teil des Umleitungs-URI.

- Kopieren Sie den Umleitungs-URI in die Zwischenablage.

- Klicken Sie auf Hinzufügen, um den Umleitungs-URI in die Liste der erlaubten URIs aufzunehmen.

- Klicken Sie auf Weiter.

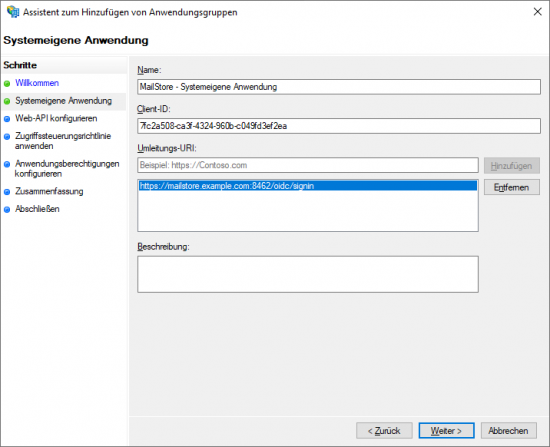

- Fügen Sie den Umleitungs-URI aus der Zwischenablage in das Bezeichner-Feld der Web-API-Konfiguration ein.

- Klicken Sie auf Hinzufügen.

- Klicken Sie auf Weiter.

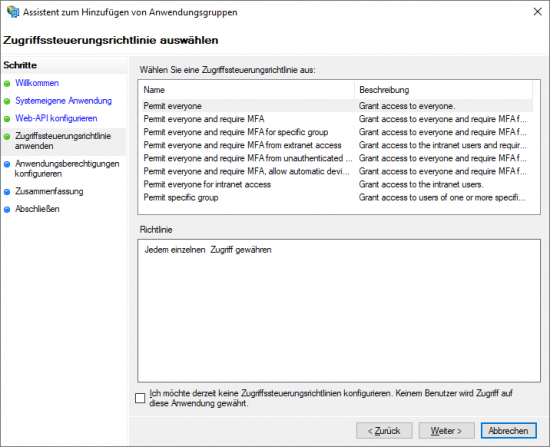

- Wählen Sie eine Zugriffssteuerungsrichtlinie für diese Anwendungsgruppe aus.

- Klicken Sie auf Weiter.

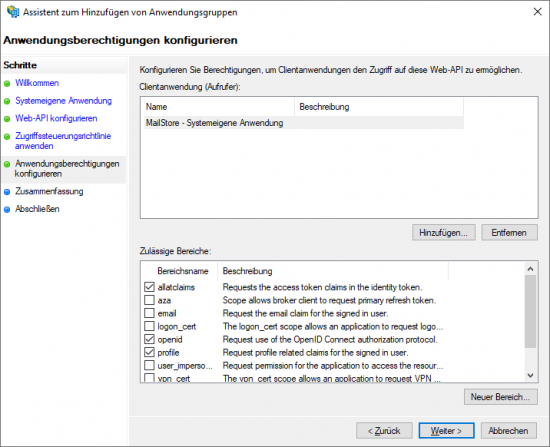

- Wählen Sie die Bereiche allatclaims, openid und profile aus.

- Klicken Sie auf Weiter.

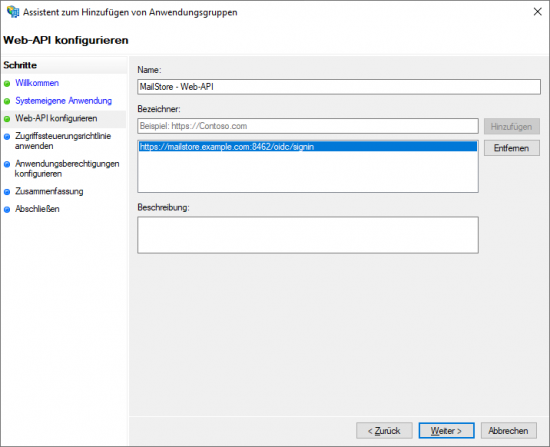

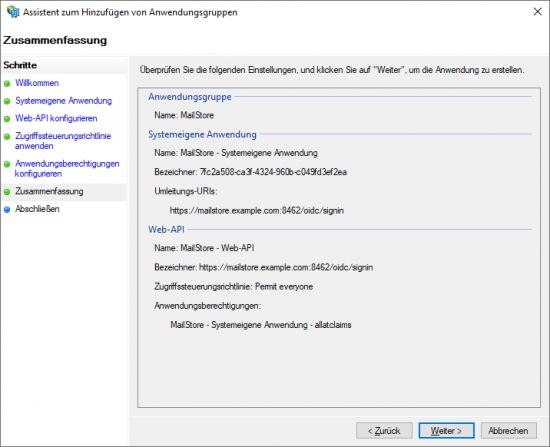

- Eine Zusammenfassung der Einstellungen der Anwendungsgruppe wird angezeigt.

- Klicken Sie auf Weiter, um die Anwendungsgruppe zu erstellen.

- Eine Erfolgsmeldung wird angezeigt.

- Schließen sie den Dialog.

Optional: sAMAccountName als Benutzername

Die von den AD FS ausgestellten Token enthalten standardmäßig nicht die sAMAccountName-Eigenschaft der Benutzer. Wenn Sie MailStore Server so konfiguriert haben, dass der sAMAccountName der Benutzername ist, dann muss die AD FS-Anwendungsgruppe so konfiguriert werden, dass diese Eigenschaft im Token enthalten ist. Andernfalls kann MailStore Server keine Zuordnung von Token zu Benutzern herstellen und die Benutzer können sich nicht anmelden.

Wenn Sie MailStore Server so konfiguriert haben, dass der User Principal Name (UPN) oder der lokale Teil des User Principal Names verwendet wird, dann sind diese Schritte nicht notwendig.

- Klicken Sie mit der rechten Maustaste auf die neu erstellte Anwendungsgruppe und öffnen sie die Eigenschaften.

- Wählen Sie die Web-API-Anwendung aus und klicken Sie auf Bearbeiten....

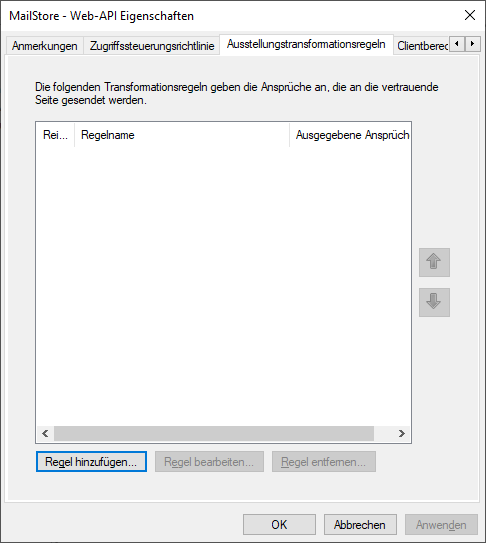

- Öffnen Sie den Reiter Ausstellungstransformationsregeln.

- Klicken Sie auf Regel hinzufügen....

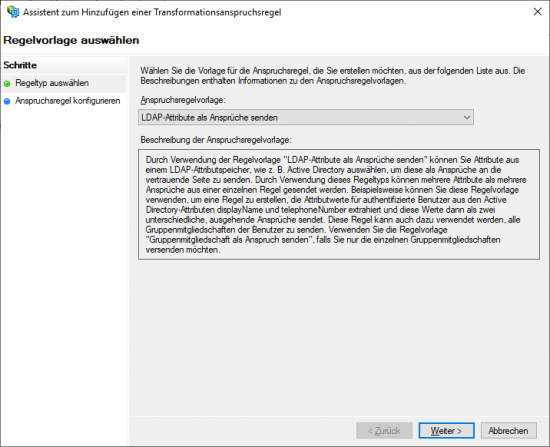

- Wählen Sie LDAP-Attribute als Ansprüche senden aus dem Anspruchsregelvorlage-Menü aus.

- Klicken Sie auf Weiter.

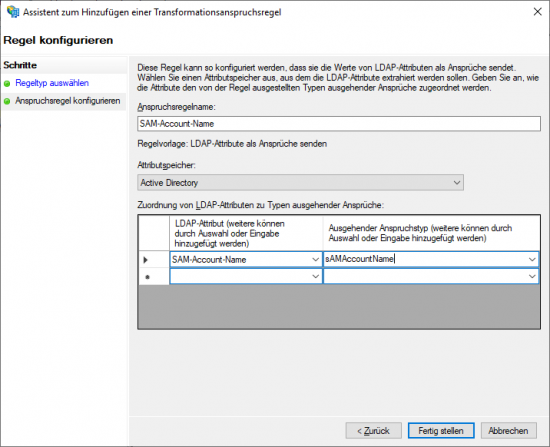

- Vergeben Sie einen Anspruchsregelnamen.

- Wählen Sie Active Directory aus dem Attributspeicher-Menü aus.

- Wählen Sie SAM-Account-Name aus der LDAP-Attribute-Spalte der Zuordnungstabelle aus.

- Geben Sie sAMAccountName in der Ausgehender Anspruchstyp-Spalte ein.

- Klicken Sie auf Fertig stellen.

- Schließen Sie den Dialog mit OK.

- Notieren Sie sich die Client-ID und die Umleitungs-URI und kehren Sie zu MailStore Server zurück, um mit der Konfiguration des Active Directory- oder LDAP Generic-Verzeichnisdienstes fortzufahren.